Linux(Fedora core)設定

Linux(Fedora core)の設定について,記述します.

目次

sshの多段接続

SSHを使って,ローカルホスト → リモートホスト1 → リモートホスト2と接続したいことがあります.ただし,ファイヤーウォールのためローカルホストから直接,リモートホスト2にログインできないとします.普通であれば,リモートホスト1にSSHでログインして,そこからリモートホスト2にSSHでログインすることになります.しかし,接続回数が多くなると大変面倒です.

この問題は,connect.cを使えば解決できます.私は,以下のように設定しました.

- connect.cをダウンロードする.検索サイトで調べてください.

- ダウンロードしたconnect.cをリモートホスト1に送り,そこでコンパイルします.

$ gcc -o connect connect.c

- コンパイルした実行ファイルをリモートホスト1の適当なディレクトリー(例えば,$HOME/bin/)に入れます.

- ローカルホストの $HOME/.ssh/config を設定します.

Host リモートホスト2 User ユーザー名 ProxyCommand ssh リモートホスト1 connectのパス %h %p

- リモートホスト1とリモートホスト2には,ドメイン名を書きます.

- ユーザー名は,リモートホスト2に対してです.

- connectのパスは,絶対パスで指定します.なぜだか分かりませんがそうしないと,ダメでした.

- config のアクセス権を設定します.他のユーザーから見えないようにする必要があります.

$ chmod 600 config

以上で設定は,終わりです.次のようにすると,SSHで接続できます.

$ ssh リモートホスト2

私は,ローカルホストとリモートホスト2でファイルの受け渡しを頻繁に行います.konquerorでは問題はありませんが,gftpだと接続できません.いろいろと,設定をするとgftpでも接続できるかもしれませんが,私には分かりません.

samba

設定

学校での設定

自宅での設定

/etc/samba/smb.conf は以下のようにしている.動作すれば良いという考えだったので,かなりいい加減な設定である.

# Samba config file created using SWAT # from 127.0.0.1 (127.0.0.1) # Date: 2005/10/15 15:39:34 # Global parameters [global] display charset = UTF-8 workgroup = YAMAMOTO_KEN server string = Samba Server %h %v passdb backend = tdbsam passwd program = /usr/bin/passwd %u unix password sync = Yes hosts allow = 192.168.1.16 [yamamoto] path = /home/yamamoto valid users = yamamoto admin users = yamamoto write list = yamamoto read only = No create mask = 0664 directory mask = 0775

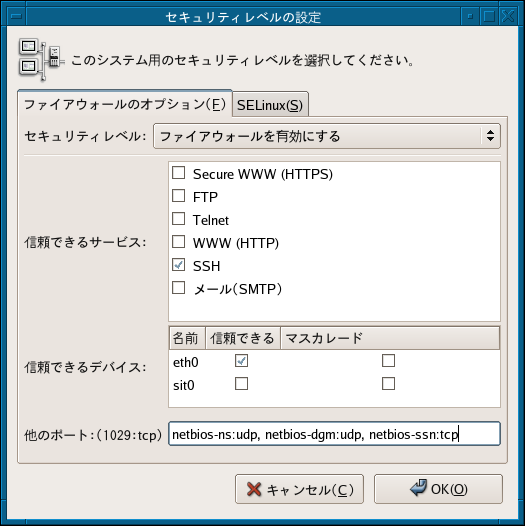

後は,以下のようにポートを開けるだけ.Fedora では,システム設定 → セキュリティレベルから設定できる.

| 137 | udp |

| 138 | udp |

| 139 | tcp |

セキュリティレベルの設置の「他のポート」のところに,137:udp, 138:udp, 139:tcpと書く.OKボタンを押して,再度,設定を見ると以下のようになっていた.137番は NetBIOS-NS,138番はNetBIOS-DGM, 139番はNetBIOS-SSNと言うらしい.

|

| セキュリティレベルの設定 |

Linuxでマウント

Sambaで公開されているサーバーのディレクトリーを,他のLinuxにマウントすることができる.手動でマウントする場合には,次のようにする.

- マウントするディレクトリーを追加する.

# mkdir /mnt/smb_dir

- 公開されているディレクトリーをマウントるには,以下のコマンド(1行)をタイプする.

# mount -t smbfs -o uid=クライアントユーザー,username=サーバーのユーザー名, password=サーバーのパスワード,rw //192.168.1.16/共有名 /mnt/smb_dir/

コンピューター起動時に自動的にマウントするには,/etc/fstabに以下を記述する.

//192.168.1.16/共有名 /mnt/smb_dir/ smbfs uid=クライアントのユーザー名,username=サーバーのユーザー名,password=サーバーのパスワード,rw 0 0

キーマップ

ここでは,キーボードの配列を変更する方法を示します.

- まずは,いまのキーマップを確認します.コマンド

$ xmodmap -pke

をタイプすると,つぎのように表示されるでしょう.表示されるものは,キーコードとキーシンボルの対応です.例えばキーコードの11は,数字の"2"が,シフトが押されたときには"@"となっています.keycode 8 = keycode 9 = Escape keycode 10 = 1 exclam keycode 11 = 2 at keycode 12 = 3 numbersign keycode 13 = 4 dollar keycode 14 = 5 percent 長いので途中省略 keycode 253 = keycode 254 = keycode 255 = - shiftキーのように.単独では動作を行いませんが,他のキーと組み合わせた場合に動作を行うものをモディファイアーと言います.そのモディファイアーのキーマップは,

$ xmodmap -pm

で確認することができます.このコマンドをタイプすると,つぎのように表示されるでしょう.shift Shift_L (0x32), Shift_R (0x3e) lock Caps_Lock (0x42) control Control_L (0x25), Control_R (0x6d) mod1 Alt_L (0x40), Alt_R (0x71), Meta_L (0x9c) mod2 Num_Lock (0x4d) mod3 mod4 Super_L (0x7f), Hyper_L (0x80) mod5 Mode_switch (0x5d), ISO_Level3_Shift (0x7c)

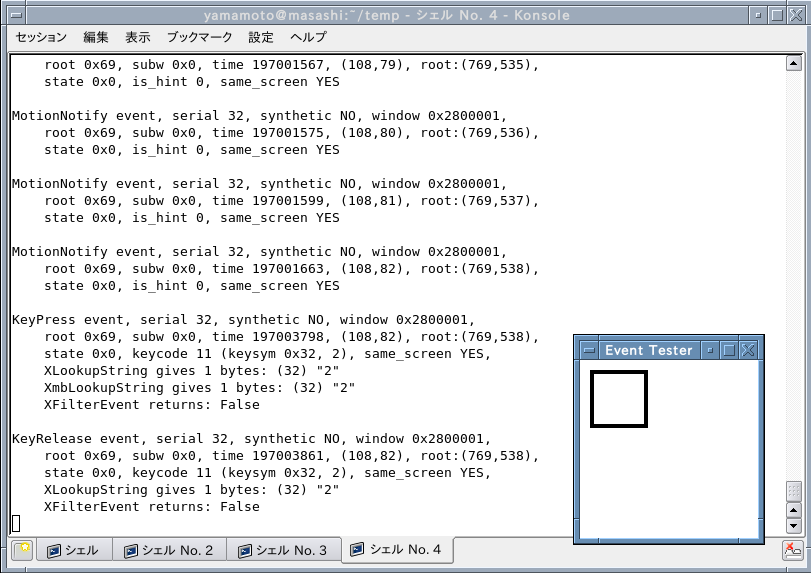

この内容も説明するまでもなく,理解できるでしょう. - さらに接続されているキーボードのキーとキーコードの対応を調べます.コマンド

$ xevをタイプすると,Event Testerという小さなウインドウが現れます.

Event Testerをフォーカスした状態で,キーボードを打つと諸々の情報とともにキーコードとキーシンボルが表示されます.いろいろなキーを打って,確認してください.これで少し遊んでみると,Happy Hacking Keybord の Fm キーはキーコードが無いことが分かりました.キーボード内部のハードウェアーで他のキーと組み合わせて,信号を出している???

Event Testerのウインドウ - xmodmap -e expression

ページ作成情報

参考資料

更新履歴

| 2005年頃 | ページの新規作成 |